„Das Gegenteil einer richtigen Behauptung ist eine falsche Behauptung. Aber das Gegenteil einer tiefen Wahrheit kann wieder eine tiefe Wahrheit sein.“

Niels Bohr

Es folgt eine Darstellung zum Teil „aus Sicht Epstein“ – erzählt von mir als Ermittler/Analyst, der nicht nach Skandalen sucht, sondern nach Struktur. Dort, wo ich harte Zeitleistenpunkte setze, stütze ich mich auf öffentlich dokumentierte Quellen; der Rest ist eine kriminalistische Rekonstruktion der Systemlogik (nicht: ein Tatsachenbeweis für jede Unterstellung über Dritte).

Es ist 2026. Nicht, weil das eine magische Zahl wäre – sondern weil Freigaben, Entsiegelungen und Dokumentpakete wie ein langsam öffnendes Archiv wirken. Nicht vollständig. Nicht sauber. Aber ausreichend, um Muster zu sehen. Auf der DOJ-Seite stehen Datensätze, nummeriert, sachlich, bürokratisch. Wer nur „Data Set 12“ anklickt, sieht keine Dämonen. Er sieht Verwaltung. Und genau das ist der Punkt: Systeme sterben nicht am Skandal. Systeme sterben, wenn Verwaltung gezwungen ist, Dinge zu dokumentieren, die nie dokumentiert werden sollten.

Ich habe in Einsätzen gelernt: Wenn du wissen willst, wie ein Netzwerk entstanden ist, frag nicht zuerst „wer“. Frag „wo“. Und dann „wann“. Und dann: „Welche Rolle wurde dort gebraucht?“ Epstein begann nicht auf einer Insel. Er begann in einem Raum, in dem Menschen ihre Schutzreflexe senken, weil sie glauben, sie hätten die Kontrolle: im Umfeld der New Yorker Elite, dort, wo Status als Normalzustand gelebt wird und Privilegien keine Ausnahme sind, sondern Klima.

Wenn ich mir den Start aus Epsteins Perspektive rekonstruiere, dann beginnt es nicht mit Sex. Nicht mit Gewalt. Nicht mit Kameras. Es beginnt mit einer Erkenntnis, die für manche banal ist – und für Systemdesigner der erste Zündfunke: Menschen sind nicht gleich. Nicht in ihrer Macht. Nicht in ihrem Risiko. Nicht in dem, was sie verlieren können. Und wer versteht, was jemand verlieren kann, versteht auch, wie er ihn steuern kann.

1974, Dalton School. Epstein ist jung, ohne klassischen Abschlussweg, aber mit etwas, das in Elitenräumen mehr zählt als Zeugnisse: er wirkt passend. Er wirkt kontrolliert. Er wirkt „gescheit genug“ – und gleichzeitig unauffällig genug, um ungefährlich zu erscheinen. Das ist die erste Fähigkeit eines Collectors: Du bist da, aber du bist nicht Thema. Du bist Funktion.

Aus der Epstein-Brille ist Dalton nicht „Schule“. Dalton ist Feldforschung. Du lernst Namen, Familien, Routinen, Eitelkeiten. Du siehst, wer wen kennt. Du siehst, wie sehr selbst die Mächtigsten nach Anerkennung gieren – nur eleganter verpackt. Und du siehst, wie leicht Vertrauen entsteht, wenn man die Sprache der Zugehörigkeit spricht: kleine Komplimente, diskrete Aufmerksamkeit, der Eindruck, man würde „verstehen“, ohne zu urteilen.

Die meisten Menschen lesen in so einer Umgebung Moral. Epstein liest Nutzen. Er sucht nicht Freunde. Er sucht Assets.

Und dann – der nächste Schritt, der in einer klassischen Biografie wie Zufall aussieht, in einer Netzwerkrekonstruktion aber wie ein sauberer Übergang wirkt: Bear Stearns. 1976. Finanzwelt. Optionshandel. Der Ort, an dem du lernst, dass Gier nicht nur Schwäche ist, sondern Motor. Dass Renditeversprechen Menschen in Abhängigkeit verwandeln können. Und dass das Wichtigste im Geschäft nicht Geld ist, sondern Informationsvorsprung.

Wenn du das einmal verstanden hast, beginnt das Denken eines Systemdesigners: Was ist der Informationsvorsprung, der nicht altert? Was ist die Währung, die nicht an Börsencrashs stirbt? Geld ist volatil. Ruf ist volatil. Macht ist volatil. Aber kompromittierende Information… kompromittierende Information hat einen anderen Charakter. Sie wird nicht weniger wert, wenn Zeit vergeht. Sie wird wertvoller – weil sie zur Hypothek auf die Zukunft wird.

Hier, in dieser Phase, entsteht die Blaupause. Ich nenne sie die „Umbuchung“: Du buchst Menschen innerlich um – vom Individuum zur Position, von der Position zum Hebel, vom Hebel zum Inventar.

Ab jetzt ist die Story aus Epsteins Sicht keine lineare Karriere mehr. Es ist Aufbau in Modulen.

Modul 1: Zugang.

Modul 2: Legitimität.

Modul 3: Logistik.

Modul 4: Schutzschicht.

Modul 5: Verwertung.

Viele scheitern schon am ersten Modul. Zugang zu Eliten ist hart, weil Eliten sich nicht für dich interessieren. Epstein löst es nicht über Brillanz. Er löst es über Nützlichkeit. Er wird die Person, die Dinge möglich macht, die andere nicht möglich machen können – und zwar ohne große Spuren zu hinterlassen.

Dann kommt der Schritt, der wie ein Sprung wirkt, aber in Wahrheit der Eintritt in eine neue Umlaufbahn ist: Leslie Wexner. Hier passiert etwas Entscheidendes: Epstein bekommt nicht nur Geld oder Immobilien – er bekommt „Imprimatur“. Das Siegel. Die Aura. Ab jetzt wirkt er nicht mehr wie ein Mann, der Zugang sucht. Er wirkt wie ein Mann, der Zugang gewährt. Und das ist psychologisch ein Kipppunkt: Menschen kommen nicht gern zu Bittstellern. Menschen kommen gern zu Gatekeepern.

Aus Epsteins Sicht ist Wexner kein „Mäzen“. Wexner ist Plattform. Mit Plattformen baust du Märkte. Und Epstein baut den Markt „Diskretion“. Nicht als Floskel, sondern als Produkt. Ein Produkt, das du nicht im Laden kaufen kannst, sondern nur über Beziehung. Ein Produkt, das in Elitenkreisen ständig gebraucht wird, weil Eliten permanent Dinge tun, die nicht für Öffentlichkeit bestimmt sind – manchmal banal, manchmal hässlich, manchmal strafrechtlich relevant. Das Produkt heißt: „Es wird geregelt.“

Ab hier wächst das System nicht durch Spektakel, sondern durch Routine. Häuser werden zu Territorien. Flugzeuge werden zu Korridoren. Inseln werden zu Endpunkten. Das sind nicht Luxusobjekte – das sind Infrastrukturknoten. Eine Villa ist nicht „Wohnraum“. Sie ist ein privater Operationsraum in einer Welt, in der der Staat draußen bleibt.

Und jetzt kommt der Teil, der oft falsch ankoppelt. Viele wollen hier den Moment, wo „die Perversion“ beginnt. In einer Systemrekonstruktion ist das zu spät. Der entscheidende Moment ist früher: der Moment, in dem Epstein begreift, dass die wirksamste Kontrolle nicht über Gewalt entsteht, sondern über Selbstzerstörungspotenzial. Du zwingst niemanden. Du bringst ihn dazu, sich selbst zu fesseln – mit seinem eigenen Risiko.

In meiner Serie nannte ich es „No-Exit“. Hier nenne ich es: die rote Linie.

Wenn du jemanden über eine rote Linie führst, verändert sich die gesamte Beziehung. Ab da ist nicht mehr entscheidend, ob der andere dich mag. Ab da ist entscheidend, ob er überleben kann, wenn du redest.

Blutbeweis: Nicht Blut im wörtlichen Sinn, sondern Blut im Sinn von: „ab hier klebt es an dir“. Straftaten mit Minderjährigen haben in dieser Logik ein extremes Erpressungspotenzial, weil sie moralisch, gesellschaftlich und juristisch nicht überlebbar sind. Wer in so etwas verwickelt ist – aktiv, passiv, als Zuschauer, als Ermöglicher – ist nicht nur erpressbar. Er ist steuerbar. Dauerhaft.

Wenn ich das aus Epsteins Sicht schreibe, klingt es kalt. Und genau so muss es klingen, weil es sonst wieder zur „Skandalstory“ verkommt. Epstein baut kein Netzwerk, um „zu genießen“. Er baut ein Netzwerk, um Macht zu produzieren. Sex ist in dieser Logik nicht Lust, sondern Werkzeug. Minderjährigkeit ist nicht Zufall, sondern Maximierung des Hebels.

Das ist das Herz des Blackmail Capitalism: Du verkaufst nicht Informationen. Du verkaufst Steuerbarkeit. Und Steuerbarkeit ist der wahre Rohstoff der Politik und der Hochfinanz.

Modul 2, Legitimität, wird parallel hochgezogen. Du brauchst Wissenschaftler, Stiftungen, Philanthropie, Einladungen, Spenden. Nicht, weil du „gut“ sein willst. Sondern weil moralische Fassade zwei Dinge leistet: Sie beruhigt die Umgebung und sie erzeugt kognitive Dissonanz bei Kritik. Wer dich angreift, greift dann „den Wohltäter“ an. Und plötzlich wirkt der Kritiker wie der Böse.

Modul 3, Logistik, ist das unterschätzte Meisterstück. In Akten liest sich Logistik langweilig. Flüge. Kalender. Immobilien. Personal. In Wahrheit ist Logistik das Nervensystem des Systems. Ohne Logistik bleibt Compromat Theorie. Mit Logistik wird Compromat Industrie.

Du brauchst Fixer: Menschen, die Übergänge organisieren.

Du brauchst Recruiter: Menschen, die Nachschub sichern.

Du brauchst Gatekeeper: Menschen, die Zugang filtern.

Du brauchst eine Schutzschicht: Juristen, PR, Einfluss.

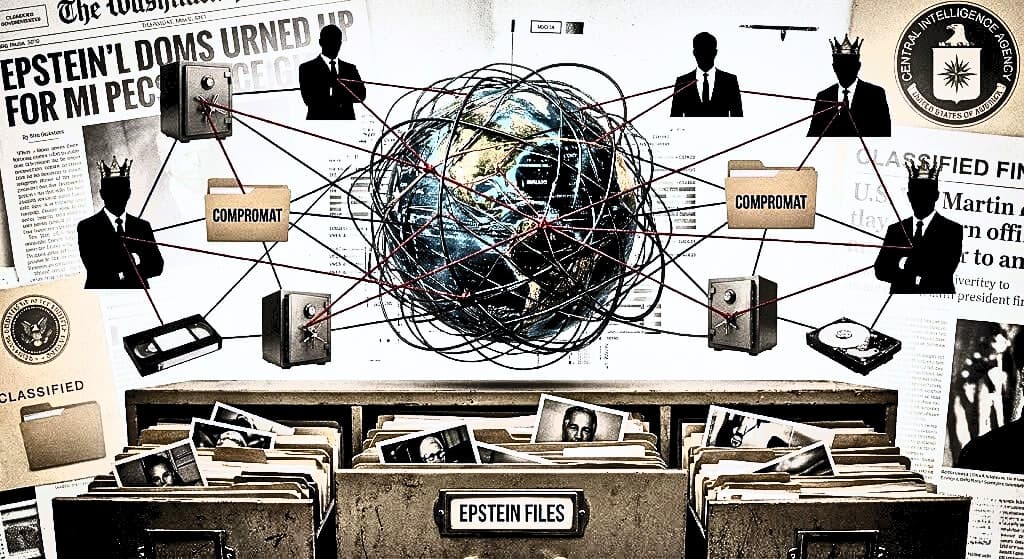

Und du brauchst ein Archiv – nicht zwingend als Aktenordner, sondern als Wissensspeicher: Wer war wann wo, mit wem, in welcher Situation, und welches Risiko hängt daran?

Und genau hier taucht in Berichten immer wieder ein Punkt auf, der aus Ermittlersicht eine eigene Kategorie ist: mögliche Aufzeichnungen, Material, Datenträger – das Prinzip „Dokumentation als Waffe“. Bei den Durchsuchungen 2019 berichteten Medien über aufgefundenes Material und Datenträger, die in den Ermittlungsnarrativen eine Rolle spielten.

Wichtig ist nicht jedes einzelne Detail. Wichtig ist die Funktion: Sobald ein System in die Lage kommt, kompromittierende Situationen dokumentieren zu können, verschiebt sich Macht. Ab jetzt kannst du nicht nur drohen. Du kannst beweisen. Und „Beweis“ ist in Erpressungssystemen wie ein Schlüssel: Er öffnet Türen, die vorher politisch verschlossen waren.

Jetzt kommt der nächste Baustein: das Ponzi-Prinzip, aber nicht mit Geld.

Spätestens in den späten 80ern/90ern taucht in der Zeitachse ein Finanzkomplex auf, der in der öffentlichen Debatte oft untergeht: Towers Financial und Steven Hoffenberg. Offiziell ist Towers ein massiver Betrugs-/Securities-Komplex, der auch die SEC beschäftigte; es gab behördliche Schritte und Warnsignale. Hoffenberg selbst behauptete später öffentlich, Epstein sei in dieser Zeit in die Operation eingebunden gewesen. Das ist in dieser Form eine Aussage – kein gerichtlicher Beweis – aber als Musterbaustein interessant, weil er zeigt, wo Epstein lernt, wie Betrug als System funktioniert: Du brauchst Schein-Seriosität, du brauchst Nachschub, du brauchst ein Narrativ, und du brauchst am Ende einen Mechanismus, der Schuld verteilt und Haftung verdünnt.

Wenn du das aus Epsteins Sicht liest, dann ist das eine zweite Schulung: nicht nur „wie man Geld bewegt“, sondern „wie man Menschen im System hält“. Ein Ponzi fällt, wenn die Auszahlungen stoppen. Ein Compromat-System fällt, wenn die Kontrolle stoppt. Also muss Kontrolle erneuert werden. Und Kontrolle erneuert sich über Nachschub: neue Assets, neue Rollen, neue Knoten.

Das ist die Phase, in der Epstein vom Täter zum Architekten wird.

Und jetzt kannst du die ROMI-Logik sauber einziehen:

Neu: Du identifizierst potenzielle Assets und baust Kontakt.

Lernen: Du testest Grenzen, du beobachtest, du kartierst Schwächen.

Vorbereiten: Du installierst Schutzschichten, du schaffst Räume, du machst Risiko „privat“.

Operativ: Du erzeugst No-Exit-Situationen, du dokumentierst, du verwertest.

Das Entscheidende: Operativ ist nicht „ein Event“. Operativ ist eine dauerhafte Produktionslinie.

Dann kommt 2005/2006 die Phase, die jedes System fürchtet: externer Blick. Ermittlungen in Florida, erste öffentliche Vorwürfe, ein Staat, der plötzlich hinsieht. Und dann 2008 – das Ereignis, das in einer Demokratietheorie wie ein Unfall wirkt, in einer Netzwerktheorie aber wie ein Schutzmechanismus: das Non-Prosecution Agreement / die Vereinbarung, die Epstein damals einen außergewöhnlich milden Umgang ermöglichte und später massiv kritisiert wurde – bis hin zu Gerichtsverfahren, in denen Opferrechte und Informationspflichten Thema wurden.

Wenn ich das aus Epsteins Sicht schreib, ist das kein „Glück“. Es ist Validierung. Es ist der Moment, in dem ein Systemdesigner spürt: Die Schutzschicht hält. Nicht perfekt. Aber ausreichend.

Denn Systeme brauchen keine absolute Immunität. Systeme brauchen nur genug Immunität, um sich zu regenerieren.

Hier entsteht das, was ich „Haftungsvakuum“ nenn: Zuständigkeiten, Deals, politische Empfindlichkeiten, juristische Risiken, all das, was Aufklärung nicht unmöglich macht – aber teuer. Und wenn Aufklärung teuer ist, gewinnt Zeit. Und wer Zeit gewinnt, kann Infrastruktur verschieben, Rollen tauschen, Spuren minimieren, Narrative bauen.

So überlebt ein System.

2019 kommt dann der zweite große externe Schlag: Bundesverfahren in New York, öffentliche Dynamik, neue Anklagepunkte, neue Aufmerksamkeit. Und dann der Tod in Haft – offiziell Suizid – und gleichzeitig ein amtlicher Befund, der in seiner Trockenheit alles sagt: „numerous and serious failures“ in der Aufsicht und im Betrieb, festgehalten in einem OIG-Review. Das Verfahren in SDNY wurde nach seinem Tod eingestellt/dismissed – ein formal juristischer Akt, der emotional wie ein Schlussstrich wirkt und faktisch eher wie ein Schnitt in der Mitte: Viele Fragen bleiben im Raum, weil der Hauptbeschuldigte weg ist.

Aus Epsteins Sicht – und das ist provokant, aber als Systemlogik plausibel – ist Tod nicht zwingend „Ende“. Tod ist auch ein Reset. Denn sobald der Fixpunkt verschwindet, müssen alle anderen Rollen neu verhandelt werden. Wer war Asset, wer war Broker, wer war nur Passagier, wer war Betreiber? Ein System kann sich nach dem Verlust seines Architekten auf zwei Arten verhalten: Es kollabiert – oder es dezentralisiert.

Und genau da liegt meine Kernthese „Epstein war nur die Spitze“. Nicht, weil man mystisch über „die da oben“ reden müsste, sondern weil Systeme grundsätzlich nicht an einer Person hängen. Personen sind austauschbar. Rollen sind es nicht.

Was bleibt also „bis heute“?

Heute bleibt die Mechanik, und sie ist in 2026 sogar stärker, weil sie digitalisiert. Früher brauchtest du Inseln, Villen, Flugzeuge. Heute brauchst du Datenräume, Plattformmacht, und eine juristische Umwelt, in der Veröffentlichung riskanter ist als Schweigen.

Meine LinkedIn-Sperre im Februar’26 – ob man sie nun technisch, politisch oder regelbasiert interpretiert – ist in dieser Erzählung nicht „mein Drama“. Sie ist ein Symbol für den modernen Kontrollmodus: Der Gegner widerlegt nicht. Er reduziert Sichtbarkeit. Das ist nicht einmal zwingend böse. Es ist Systemvernunft in Plattformökonomie: Risiko raus, Reichweite runter, Problem unsichtbar. Und genau so entstehen „Total Silence“-Zonen – nicht durch Zensurstempel, sondern durch Reibung, die nur die trifft, die zu nah kommen.

Wenn ich den Epilog aus Epsteins Sicht schreibe, klingt er ungefähr so:

„Ihr jagt Namen. Ihr wollt Listen. Ihr wollt ein Foto, einen Moment, ein Monster. Das ist bequem, weil man Monster töten kann. Ich war nie Monster. Ich war Schnittstelle. Ich war Interface. Ich war der Mann, der Menschen zusammenführt, weil sie etwas wollen: Diskretion, Zugang, Macht, Geld, Schutz. Und ich habe ihnen gegeben, was sie wollten – und mir dafür genommen, was ich brauchte: ihren Hebel.

Ihr glaubt, wenn ich tot bin, ist das vorbei. Aber ihr verwechselt Person mit Prozess. Ein Prozess braucht keinen Körper. Ein Prozess braucht nur Bedarf.

Solange Macht ohne Haftung existiert, wird es Compromat geben.

Solange Karrieren mehr wert sind als Wahrheit, wird es Schweigen geben.

Solange ein einziges Bild mehr zerstören kann als ein Gesetz, wird Erpressung effizienter sein als Argumente.

Und solange ihr Skandale sucht, statt Strukturen, werdet ihr immer zu spät kommen.“

Das ist der Kern, den ich in meiner Serie bereits gesetzt hatte – und hier ist er als Ursprungsgeschichte erzählt: Dalton als Feldforschung, Bear Stearns als Schule der Gier, Wexner als Legitimationsplattform, Logistik als Nervensystem, No-Exit als Hebel, 2008 als Beweis der Schutzschicht, 2019 als Bruch – und 2026 als Archivmoment, der zeigt: Es bleibt nicht still, weil nichts da ist. Es bleibt still, weil Schweigen in solchen Systemen die billigste Ware ist.

Was war passiert?

Der Cursor blinkte wie ein Metronom. 05:43 Uhr. Kaffee, Bildschirm, Kopf im Aufwachmodus. Vierzehn Teile. Keine „Namenliste“ zum Anpöbeln, sondern eine saubere Struktur: Compromat als System, nicht als Skandal. Ein Analyst schreibt nicht, um zu glauben. Er schreibt, um Hypothesen prüfbar zu machen.

Dann kam nicht der Widerspruch. Es kam die stille Klinge. Reichweite fällt. Funktionen verschwinden. Hinweise, die sich wie Nebel anfühlen. Und am Ende: Sperre. Der Raum wird nicht widerlegt – er wird geschlossen. Ob man das „Hausrecht“ nennt oder „Community-Standards“, ist zweitrangig. Operativ zählt nur das Signal: Wenn Inhalte nicht diskutiert, sondern kanalisiert werden, lohnt sich der Blick auf die Mechanik dahinter. Nicht: „Wer hat Recht?“ Sondern: „Welche Struktur sorgt dafür, dass Aufklärung teuer wird – und Schweigen billig?“

Der Fall Epstein ist dafür kein Randereignis. Er ist eine Fallstudie. Und die ist so nützlich, weil sie – unabhängig davon, wie man einzelne Namen bewertet – ein wiederkehrendes Muster sichtbar macht: Zugang, Abschirmung, kompromittierende Information, juristische Nebelzonen, Zuständigkeitsdiffusion, reputatives Schutzschild. Das ist kein Mystizismus. Das ist Organisationslogik.

Was gesichert ist – und warum das schon reicht

Wenn ich „Epstein Files“ schreibe, meine ich zuerst: Es gibt eine offizielle Veröffentlichungsschiene. Das US-Justizministerium betreibt eine Epstein-Library mit Dokumentenpaketen („Data Sets“), darunter ausdrücklich „Data Set 12“ und weitere Datensätze.

Und ja: Seit Ende Januar 2026 werden dort erneut/weiter Dokumente in größerem Umfang veröffentlicht – nach offizieller Darstellung auch deshalb „rolling“, weil die Materialmenge hoch ist.

Das ist der Punkt, an dem Viele falsch abbiegen: Sie suchen reflexhaft nach dem „einen großen Namen“ und übersehen die Rollen. Netzwerke funktionieren nicht primär über Prominenz. Sie funktionieren über Gatekeeper, Fixer, Broker, Logistik, juristische Schutzschichten – und über einen Rohstoff, der wertvoller ist als Geld: kompromittierende Information.

Was nicht gesichert ist – und wie man damit professionell umgeht

Im Netz kursieren harte Behauptungen: „Epstein lebt“, „Video manipuliert“, „Leichnam ausgetauscht“. Ein Ermittler registriert solche Erzählungen. Er stempelt sie nicht zur Tatsache, nur weil sie dramaturgisch passen. Der offizielle Referenzpunkt bleibt: Der Bericht des US-Justiz-Inspektors (OIG) beschreibt zahlreiche und gravierende Versäumnisse im Metropolitan Correctional Center (MCC) und ordnet Epsteins Tod als Suizid ein.

Was man zusätzlich festhalten kann, ohne in Fantasie abzudriften: Medien haben später über Auffälligkeiten/Unklarheiten in veröffentlichten Videoformaten berichtet (u. a. „fehlende Minute“-Diskussion). Das ist ein Indiz für Unordnung, Fehlerketten und institutionelles Versagen – nicht automatisch ein Beweis für Inszenierung.

Und jetzt kommt die eigentliche Sprengkraft: Selbst wenn man jede wilde These wegstreicht, bleibt genug übrig, um das System zu verstehen. Und ein System versteht man nicht über Empörung, sondern über Struktur.

ROMI-Analyse: Wie Compromat-Systeme entstehen, wachsen und sich schützen

Phase 1 – Neu: Der Köder ist nicht das Verbrechen, der Köder ist der Zugang

Diese Systeme starten selten mit einer Straftat. Sie starten mit einem Angebot: Einladungen. Räume. Kontakte. Exklusivität. Wer neu ist, bekommt das Gefühl, „endlich drin“ zu sein. Das senkt den Selbstschutz. Nicht weil Menschen dumm sind, sondern weil Statusmechanik wirkt.

Die erste operative Wahrheit lautet: Exklusivität ist selten ein Geschenk. Exklusivität ist ein Filter.

These 1 (prüfbar): Compromat beginnt meist als „Reputation-Lending“

Der erste Schritt ist oft das Verleihen von Glanz: „Du gehörst dazu.“ Das kann über Stiftungen laufen, über private Dinners, über „Think Tanks“, über Kuratorenkreise, über „Philanthropie“. Das Ziel ist banal: Kontext schaffen, der später verwertbar ist. Man braucht nicht einmal zwingend Illegales – man braucht Material, das in falschem Licht existenzgefährdend wird.

Phase 2 – Lernen: Schweigen ist kein Charakterfehler, Schweigen ist Design

In Phase 2 lernt die Zielperson Regeln, ohne dass sie ausgesprochen werden. Wer fragt, gilt als schwierig. Wer mitmacht, gilt als vertrauenswürdig. Das System testet Grenzen: kleine Überschreitungen, die rationalisierbar sind. Gefallen. Ein „Gefallen“. Ein Kontakt. Eine Reise. Ein Foto. Ein Chat. Ein „Missverständnis“, das später zum Haken wird.

These 2 (prüfbar): Compromat ist eine Ökonomie – mit Rollen statt Mitgliedsausweis

Viele stellen sich „Netzwerk“ als Club vor. Es ist eher eine Lieferkette:

Gatekeeper öffnen Türen. Fixer organisieren Logistik. Broker matchen Interessen. Juristen bauen Schutzräume. PR/Kommunikation baut Nebel. Und irgendwo entsteht das Produkt: kompromittierender Kontext.

Phase 3 – Vorbereitung: Das Schutzschild ist nicht Macht – das Schutzschild ist Haftungsangst

Hier wird das System stabil. Nicht mit Masken, sondern mit Kosten. Ab jetzt gilt: Wer aufklären will, zahlt. Zeit, Geld, Reputation, Prozessrisiko.

Das ist kein Bauchgefühl – dafür existiert inzwischen sogar europäische Gesetzgebung, weil missbräuchliche Klagen („SLAPPs“) als Einschüchterungsinstrument gegen öffentliche Beteiligung und Journalismus gelten. Die EU hat 2024 eine entsprechende Richtlinie beschlossen.

Auf dieser Ebene braucht man keinen „bösen Masterplan“. Es reicht, dass Widerstandskosten steigen. Medien, Plattformen, Institutionen handeln oft nicht „für Täter“, sondern „gegen Risiko“. Das Ergebnis ist trotzdem identisch: Vorsicht schützt die Schutzschicht.

Phase 4 – Operativ: Der Skandal ist nicht das Ende. Der Skandal ist der Formwechsel.

In Phase 4 passieren die sichtbaren Taten und die sichtbaren Skandale. Aber entscheidend ist, was danach passiert: Fragmentierung. Redactions. Zuständigkeitsstreit. Vergleiche. Verjährungsnähe. „Kein hinreichender Tatverdacht.“ Nicht zwingend, weil „niemand will“, sondern weil die Kosten jenseits der Schutzschicht explodieren.

Hier ist es hilfreich, zwei europäische Fallstudien zu kennen – nicht, weil sie „dasselbe“ sind wie Epstein, sondern weil sie dieselbe Mechanik zeigen:

Wirecard: Frühwarnungen, Gegenwehr, Zuständigkeitsfragen, am Ende ein Kollaps mit massiven Aufsichts- und Durchsetzungsdefiziten.

Cum-Ex/Cum-Cum: Grenzüberschreitende Konstruktionen, fragmentierte Zuständigkeiten, enorme Schäden – und eine Aufarbeitung, die über Jahre an Rechts- und Zuständigkeitsfragen hängt.

These 3 (prüfbar): Supranationalität ist oft ein Haftungsverdünner

Je mehr Ebenen, desto weniger Zurechnung. Das ist Organisationsmathematik. Und genau deshalb entstehen Räume, die für Einflussnetzwerke attraktiv sind – weil Verantwortung diffundiert. Der Vertrauensschaden ist dabei politisch real, selbst ohne „Schuldurteil“. Man sah das exemplarisch an der Debatte um die Herausgabe von SMS im Kontext der EU-Kommission – der Fall wurde gerichtlich/öffentlich als Transparenzproblem verhandelt und hat Vertrauen gekostet.

Die Brücke zum klassischen Betrug: Madoff war Ponzi mit Rendite – Compromat ist Ponzi mit Angst oder Gier

Bernie Madoff hat Geld gestohlen. Ponzi funktioniert, solange Nachschub kommt und niemand gleichzeitig auszahlt. Compromat-Systeme funktionieren, solange Nachschub an Zugang, Rollen und Material kommt – und solange niemand die Schutzschicht durchbricht. Beim Ponzi ist das Versprechen: „Du bekommst mehr.“ Beim Compromat ist das Versprechen: „Du bleibst drin und profitierst.“

Und beide kippen nicht durch Moral, sondern durch Liquidität: Beim Ponzi Liquidität in Geld. Beim Compromat Liquidität in Abschirmung und Kontrolle.

Neue These 4 (prüfbar): Der gefährlichste Rohstoff ist „Zeit-Arbitrage“

Wer ein Verfahren, eine Veröffentlichung, eine Debatte um 12–24 Monate verzögert, hat oft schon gewonnen. Nicht, weil „die Wahrheit weg ist“, sondern weil Aufmerksamkeit, Zeugenbereitschaft, Dokumentverfügbarkeit und institutioneller Wille erodieren. Zeit ist die Währung der Schutzschicht.

Die sechs Arglist-Strategien – jetzt auf „White-Glove“-Niveau hochgezogen

Ich lasse die Klassiker nicht verschwinden. Ich schärfe sie. Weil Sie nicht durch Empörung geschützt werden, sondern durch Muster.

Arglist 1: „Sie sind der Auserwählte“ – Exklusivität als Öffnungswerkzeug

Früher: der angebliche Gewinn. Heute: der „innere Kreis“. Wenn dich jemand ohne nachvollziehbaren Grund „hochzieht“, frag nicht „Warum ich?“, sondern „Wozu ich?“ Gegenmittel: Tempo raus. Schriftlichkeit. Transparenz. Wer seriös ist, akzeptiert Prüfungen.

Arglist 2: „Die große Chance“ – Karriere als Köder

Früher: dunkle Transfers. Heute: „Board Seat“, „Advisory“, „Projekt im Ausland“, „Stiftung“. Gegenmittel: Offenlegung, wer woran verdient. Und: Dokumentiere jede ungewöhnliche Offerte. Wer nervös wird, wenn du Klarheit willst, ist kein Mentor.

Arglist 3: „Zocken wie die Profis“ – Authority Bias im Maßanzug

Früher: der Börsen-Guru am Telefon. Heute: der Gatekeeper mit Referenzen. Gegenmittel: unabhängige Zweitmeinung, echte Referenzprüfung, und die Frage, die Betrüger hassen: „Welche Gegenleistung erwarten Sie – konkret?“

Arglist 4: „Die zufällige Gelegenheit“ – Kontextwechsel als Schutzlosigkeit

Urlaub, Gala, Retreat, Event. Entspannungsmodus. Genau dort werden Zusagen eingesammelt. Gegenmittel: Jede Entscheidung, die Abhängigkeit erzeugt, gehört in den Arbeitsmodus. Wer das nicht akzeptiert, will nicht deine Entscheidung – er will deine Impulsivität.

Arglist 5: „Vermeintliches Betongold“ – Besitzfantasie als Nebel

Ob Immobilie, Beteiligung oder „Mitgliedschaft“: Je undurchsichtiger, desto größer die Projektion. Gegenmittel: externe Prüfung, Eigentumsnachweise, Vertragsanalyse, keine Unterschrift unter Zeitdruck.

Arglist 6: „Phishing / Ausspähen“ – Compromat aus Metadaten

Phishing ist heute nicht nur die Bank-Mail. Es ist Kontextdiebstahl: Chats, Kalender, Kontakte, Bilder, Bewegungsprofile, kleine Peinlichkeiten – die später als Hebel dienen. Gegenmittel: getrennte Kanäle, verifizierte Wege, Gerätehygiene, keine sensiblen Daten über Links, die du nicht selbst verifiziert hast.

Warum Epstein „nur Spitze“ ist – und was Leser daran wirklich lernen sollen

Die Pointe ist nicht: „Alles ist ein Komplott.“ Die Pointe ist viel unangenehmer, weil sie realistisch ist: Systeme müssen nicht allmächtig sein, um stabil zu bleiben. Sie müssen nur erreichen, dass Aufklärung teurer ist als Wegsehen.

Und genau deshalb sind Veröffentlichungen aus offiziellen Archiven so toxisch für solche Systeme: Sie sind Connectoren. Ein Dokument verbindet zwei Punkte, die getrennt bleiben sollten. Die DOJ-Library ist – unabhängig davon, was man hineininterpretiert – ein reales Beispiel dafür, dass Material nicht für immer kontrollierbar ist.

Die tiefere Wahrheit hinter Bohr ist dann fast zynisch: Das Gegenteil einer tiefen Wahrheit kann wieder eine tiefe Wahrheit sein. „Nicht alles ist beweisbar“ und „nicht alles ist harmlos“ können gleichzeitig stimmen. Professionell wird es erst, wenn man beides aushält – und daraus handlungsfähige Selbstschutz-Regeln ableitet.

Werkzeugkasten

- Wechsel in den Arbeitsmodus, sobald Exklusivität angeboten wird.

- Verlange Schriftlichkeit, Zuständigkeit, Motivation, Gegenleistung.

- Hol dir eine unabhängige Zweitmeinung (juristisch/finanziell/operativ).

- Dokumentiere Anbahnungen, Druck, Unstimmigkeiten – sauber, nüchtern.

- Trenne Kanäle und reduziere digitale Angriffsflächen.

- Wenn etwas „zu perfekt“ ist, ist es oft nicht perfekt, sondern ein Köder.

Dieses Kapitel ist keine Anklageschrift. Es ist eine Anleitung, wie man Systeme liest, bevor sie zuschnappen. Epstein ist die Spitze des Eisbergs, weil der Fall zeigt, wie Zugang, Abschirmung und kompromittierende Information zusammen ein Steuerungsinstrument ergeben können – und wie schwer es ist, jenseits der Schutzschicht Haftung zu erzeugen.

Und wenn am Ende eine Plattform den Raum schließt, ist das nicht automatisch „Beweis“, aber es ist ein Hinweis: Wer nur über Moral redet, hat das System nicht verstanden. Wer über Kosten, Rollen, Haftung und Zeit redet, ist näher an der Realität als jeder, der „Verschwörung“ oder „Entwarnung“ ruft.